Piratas informáticos usam câmaras de vigilância de bebés para nos roubarem dados

Ciberataques a empresas e instituições portuguesas são cada vez mais comuns, tal como já acontece na Europa e nos Estados Unidos. Saiba como e por que acontecem os ataques informáticos.

Os recentes ciberataques de que empresas e instituições portuguesas têm sido alvo – tal como outras na Europa e no Mundo, levantam mais do que nunca a questão de sabermos se estaríamos preparados para perder de um momento para o outro a base civilizacional em que a Internet se tornou. Aparentemente, não. Durante praticamente uma semana, um ataque aos servidores da Impresa impediu o normal funcionamento dos vários canais da estação de televisão SIC e do jornal Expresso. A Vodafone sofreu um apagão que afetou comunicações e negócios de 4 milhões de portugueses, incluindo serviços de socorro como os do INEM e até hospitais. No momento das eleições legislativas, também o site do Parlamento foi atacado.

Ciberataques impedem comunicações essenciais

Os ciberataques matam a civilização como a vivemos atualmente. E matam pessoas, ao impedir-se, por exemplo, que bombeiros ou socorristas acudam a emergências. Os ciberataques sofridos em Portugal não são novos e parecem estar a escalar. Como e porquê? O porquê é simples: roubo de informação, de passwords ou, até, as novas formas de guerra – industriais e outras. Mas também podem servir para roubar e usar a nossa identidade para cometer crimes em nosso nome e até para nos ‘limpar’ as contas bancárias ou outros investimentos. A forma como acedem aos nossos dados é incrivelmente fácil e até uma chaleira – sim, um simples e aparentemente inofensivo eletrodoméstico – pode ser a porta escancarada para um ate informático.

Portas de entrada nos nossos computadores são cada vez mais e com maior fragilidade

Quando sites e serviços extremamente populares como os de Netflix, Spotify, Twitter, PayPal e Amazon Web Services ficam offline (desligados), milhares de milhões de utilizadores da Internet são afetados. O ataque cibernético – ou ciberataque – que derrubou agora sites em Portugal, e na Europa e nos EUA em 2016, concentrou-se num componente específico da arquitetura da Internet altamente vulnerável: o DNS. Para entendermos como estes ataques são hoje possíveis, teremos de recuar décadas, até à projeção da Internet, altura em que havia pouquíssimos computadores – e menos ainda ligados em rede.

Como projeto de pesquisa financiado pelos militares dos EUA na década de 1960, a Internet original foi projetada para ser uma rede que poderia sobreviver a um ataque nuclear. Era distribuído, não estava centralizado e a circulação da informação podia ser detetada enquanto circulava pela rede, mesmo que grandes partes dela fossem danificadas ou eliminadas. Embora esse design tornasse a Internet resiliente a ataques de fora, o seu design, porém, depositava extrema confiança naqueles que a usavam. Afinal, todos os utilizadores deveriam ser militares dos Estados Unidos da América ou funcionários associados. Consequentemente, a Internet nunca foi projetada para resistir a ataques de dentro da rede. O problema é que hoje a Internet é usada por todos, em todo o mundo – tanto pelos militares dos Estados Unidos como pelos seus adversários.

Os incidentes que estão a tornar-se cada vez mais comuns giram hoje em torno do DNS – o Domain Name System – espécie de catálogo de endereços da Internet. Os registos DNS contêm o endereço de rede IP exclusivo do servidor da Web, a localização física de um site e o URL ou nome de domínio amigável. O DNS serve para facilitar a vida aos utilizadores, já que é muito mais fácil lembrarmo-nos de um endereço como impala.pt do que de um IP como 192.168.15.23. É o DNS que armazena estes registos e converte um URL no endereço de rede correspondente.

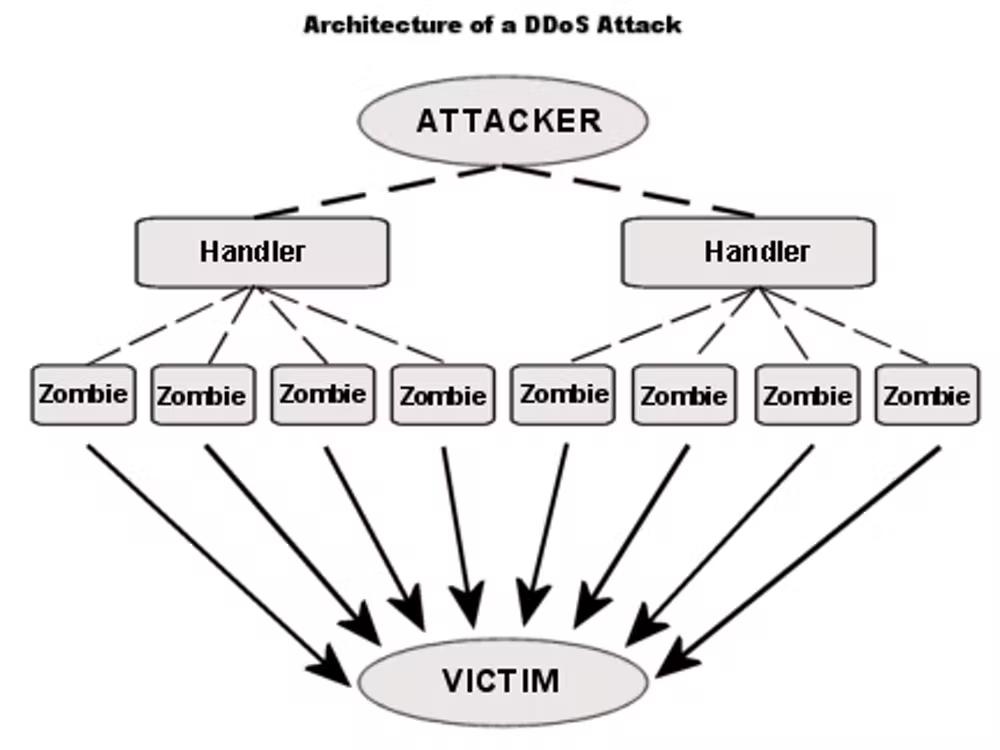

A arquitetura dos ciberataques

A gestão do DNS pode ser complicada, particularmente em sites muito populares. Por essa razão, as empresas são frequentemente contratadas para fazer o efeito: uma dessas empresas é a Dyn, bombardeada por um grande número de solicitações em simultâneo. A ideia é sobrecarregar o serviço para impedir a passagem de tráfego legítimo. É como se todas as pessoas de um país se ligassem a um diretório de uma só vez – o que acaba por deitar o site ‘abaixo’, tornando-o inutilizável. Como as empresas de DNS como a Dyn normalmente fornecem serviços a milhares de sites, atacá-las coloca-os offline, com impacto amplo. Pode ter sido, aliás, o caso ocorrido no nosso país, com vários sites em ‘baixo’ praticamente em simultâneo.

Naturalmente, os designers originais da Internet nunca consideraram que os sistemas com acesso à rede seriam desonestos e agiriam contra ela, nem em números tão vastos. Mas hoje é exatamente isso o que está a acontecer: quase qualquer pessoa no mundo pode se ligar-se à Internet e enviar mensagens, inofensivas ou maliciosas.

Piratas atacam câmaras de vigilância de bebés e até cafeteiras

Nos últimos anos, as coisas pioraram bastante, pois um grande número de dispositivos está ligado à Internet e pode ser usado para este tipo de ataque. Os dispositivos utilizados não são apenas computadores ou smartphones – são aparelhos como câmaras de segurança ligadas à Internet (como aconteceu no caso de Dyn), mas também câmaras de vigilância de bebés e até cafeteiras – sim, estes aparentemente inofensivos eletrodomésticos foram usados num ciberataque em Londres com o objetivo de roubar passwords e outros dados. Essencialmente, cada um destes aparelhos contém um pequeno computador com ligação à Internet que, se não for suficientemente protegido contra adulterações, pode ser invadido e controlado remotamente. A estes dispositivos dá-se o nome de ‘Internet das Coisas’ e podem tornar-se nos soldados de infantaria na botnet do hacker: se uma rede de milhares, centenas de milhares ou até milhões de dispositivos forem comprometidos desta forma podem ser usados para inundar o alvo do hacker com mensagens como parte de um ataque de ‘negação de serviço’.

Muitos destes aparentemente inócuos sistemas são mal protegidos, com nomes de utilizador e passwords-padrão que os proprietários não conseguem alterar. Para os piratas informáticos assumirem o controlo é tão fácil como empurrar uma porta aberta. Há também software disponível online que ajuda a gerir estes botnets. Por exemplo, o Mirai é acessível e fácil de usar por qualquer indivíduo com as habilidades informáticas. Este tipo de atividade é aparentemente patrocinado pelos estados, com a intenção de testarem as suas capacidades de uma guerra cibernética e o seu desenvolvimento é profundamente preocupante.

Redesenhar o DNS

Ataques para a negação de serviço em sites e empresas que oferecem serviços de infraestrutura, como o Dyn, têm tendência tão crescente quanto preocupante. A chegada de cada vez mais mais dispositivos da ‘Internet das Coisas’ projetados para estarem online aumentará exponencialmente os recrutas disponíveis para os invasores a partir dos quais podem construir uma botnet. É muito difícil – e bastante caro – evitar grandes ataques e softwares como o Mirai tornam-se cada vez melhores a derrotar contramedidas implantadas contra ele.

Os especialistas confluem na necessidade cada vez mais premente de redesenhar a forma de funcionamento do DNS na arquitetura da Internet, para contornar o que se tornou em alguns pontos vulneráveis a falhas no que foi projetado para ser uma rede altamente distribuída e descentralizada. Os legisladores devem igualmente persuadir fabricantes e utilizadores a levarem muito a sério a segurança dos seus dispositivos. Só assim será possível evitar que forças maliciosas voltem os dispositivos contra nós.

Luís Martins

Siga a Impala no Instagram